Про знаменитості

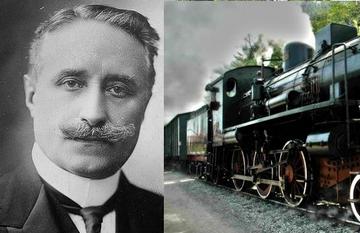

Аді Шамір: біографія

-

відомий ізраїльський криптоаналітика, вчений у галузі теорії обчислювальних систем, професор інформатики та прикладної математики в інституті Вейцмана, лауреат премії Тьюринга

Введення

Деякі називають Аді Шаміра криптографічний «гуру», інші - «патріархом ізраїльської криптографії». Ще в 1977 році спільно з Рональдом Рівестом і Леонардом Адлеманом він розробив знамениту кріптосхему з відкритим ключем RSA. У 80-і роки він написав ще кілька аналітичних робіт, а також криптографічних протоколів і кріптосхем. На початку 90-х Шамір з Елі Біхамом розробляють основу сучасних методів дослідження і розкриття блокових шифрів - диференціальний криптоаналіз. Сам він пише на своєму сайті так: «протягом останніх кількох років, я створив (за сприяння моїх студентів і колег) нові реальні криптографічні парадигми, такі як

- радіо-і телемовлення кодування (broadcast encryption ), ring signatures і T-функції;

- нові криптоаналітичних атаки проти блокових шифрів, потокових шифрів і ряд теоретичних схем;

- і нові захисні методи від атак по стороннім каналах (side channel attacks ), таких як атака по енергоспоживанню (power analysis ).»

У 2007 році, за повідомленнями rnd.cnews.ru, Аді Шамір заявив, що для сучасних криптосистем серйозна загроза таїться у вигляді зростання числа невиявлених помилок, викликаних постійним ускладненням мікропроцесорів. «Якщо спецслужби виявлять або приховано запровадять у популярний мікропроцесор алгоритм неправильного обчислення добутку лише однієї пари чисел A і B (хоча б в бите номер 0, тобто найменш значущу бите), то будь-який ключ у будь RSA-програмі на якому з мільйонів ПК з цим чіпом може бути зламаний за допомогою єдиного повідомлення », - пише Аді Шамір. Злом може бути застосований до будь-якій системі, де задіяні відкриті ключі, причому зараз це не тільки ПК, а й телефони та інші пристрої.

Стояв біля витоків NDS Group і довгі роки працював консультантом цієї фірми.

Біографія

Шамір отримав ступінь бакалавра від Тель-Авівського університету в 1973 році, вступив до інституту Вейцмана, де отримав ступінь магістра (1975) і доктора філософії по інформатиці (1977). Його дисертація носила заголовок«Fixed Points of Recursive Programs and their Relation in Differential Agard Calculus». Потім пропрацював рік як постдока в університеті Уоріка (Великобританія), після чого займався дослідженнями в MIT до 1980 року. Після цього Шамір повернувся до інституту Вейцмана, де і працює донині. З 2006 року також є запрошеним професором у Вищій нормальній школі (Париж).

У 1979 році Аді Шамір була розроблена схема поділу секрету, математичний метод для розбиття нікого «секрету» на кілька «учасників» для подальшої реконструкції. У 1986 році він брав участь у розробці протоколу аутентифікації, названого згодом протоколом Фейга-Фіата-Шаміра. Разом зі своїм учнем Елі Біхамом (івр. ??? ????) Шамір розробив диференціальний криптоаналіз, метод атаки на блокові шифри.

Метод диференціального аналізу

У 1990 році була опублікована робота Елі Біхама і Аді Шаміра «Диференціальний Криптоанализ DES-подібних криптосистем». Це був новий метод атаки, що застосовується до шифру заміни / перестановки блокових симетричних криптосистем, подібних широко поширеною тоді DES (пізніше виявиться, що ця ж техніка вже була відома корпорації IBM і Агентству національної безпеки (NSA / CCS) США, але утримана в секреті, що підтверджує Брюс Шнайер у своїй книзі «Прикладна криптографія»; Дон Копперсміт стверджує, що цей метод був відомий команді розробників DES, але був засекречений; ідея, близька до методу диференціального аналізу, була опублікована С. Мерфі раніше Е. Біхама і А. Шаміра ). Диференціальний криптоаналіз може зламати аж до 15-раундовий DES менше, ніж за 2 кроків і, як повідомили автори, показує ключову роль правил проектування. Метод заснований на атаках з вибором відкритого тексту, коли досліджуються ймовірності диференціалів - сум за модулем 2 пар шіфротекста, утворених від спеціальних відкритих повідомлень. Слідом за першою публікацією в 1991 році виходять статті «Differential Cryptanalysis of Snefru, Khafre, REDOC-II, LOKI and Lucifer» і «Differential Cryptanalysis of Feal and N-Hash», де метод поширюється на хеш-функції Snefru і N-Hash і блокові шифри Khafre, REDOC-II, LOKI, Lucifer і Feal.

← предыдущая следующая →

Cторінки: 1 2